JWT 토큰 인증의 이해와 활용

F-Lab : 상위 1% 개발자들의 멘토링

AI가 제공하는 얕고 넓은 지식을 위한 짤막한 글입니다!

JWT 토큰 인증의 개요

JWT(Json Web Token)는 클라이언트와 서버 간의 인증 및 정보 교환을 위한 표준화된 방식입니다. JWT는 주로 인증 토큰으로 사용되며, 클라이언트가 서버에 요청을 보낼 때 인증 정보를 포함하여 보안성을 제공합니다.

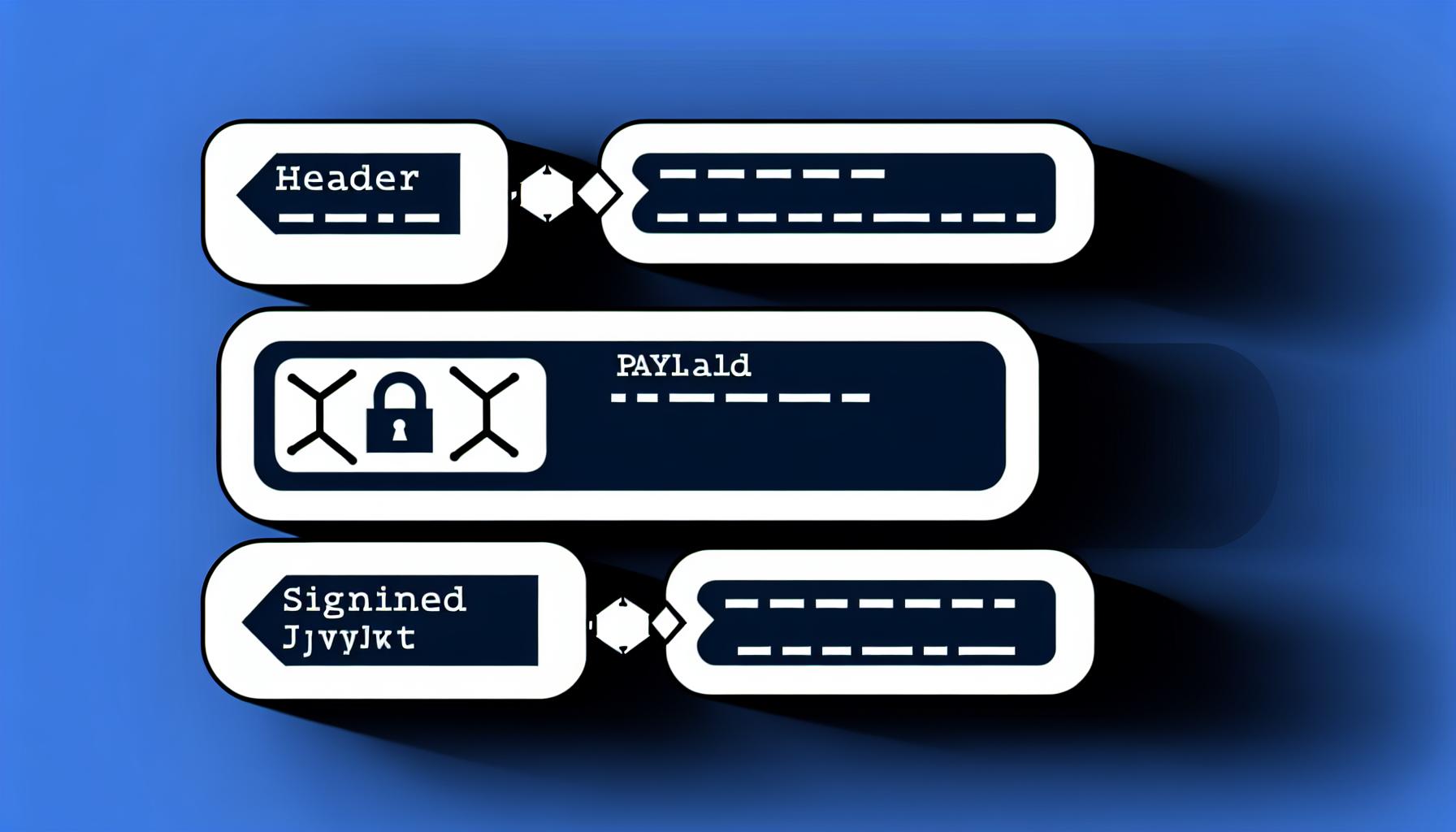

JWT는 크게 헤더(Header), 페이로드(Payload), 서명(Signature)으로 구성됩니다. 헤더는 토큰의 타입과 해싱 알고리즘 정보를 포함하며, 페이로드는 사용자 정보와 같은 데이터를 포함합니다. 서명은 토큰의 무결성을 보장합니다.

왜냐하면 JWT는 클라이언트에 저장되며, 서버는 상태를 유지하지 않아도 되기 때문에 확장성과 성능이 뛰어나기 때문입니다.

JWT는 특히 RESTful API와 같은 무상태(stateless) 환경에서 유용하게 사용됩니다. 클라이언트는 JWT를 로컬 스토리지나 쿠키에 저장하고, 서버는 이를 검증하여 요청을 처리합니다.

이 글에서는 JWT의 기본 개념과 함께, 액세스 토큰과 리프레시 토큰의 차이점, 그리고 이를 활용한 인증 흐름에 대해 자세히 알아보겠습니다.

액세스 토큰과 리프레시 토큰의 차이

JWT 인증에서 액세스 토큰과 리프레시 토큰은 각각 다른 역할을 수행합니다. 액세스 토큰은 사용자가 인증된 상태에서 API 요청을 보낼 때 사용되며, 일반적으로 짧은 유효 기간을 가집니다.

리프레시 토큰은 액세스 토큰이 만료되었을 때 새로운 액세스 토큰을 발급받기 위해 사용됩니다. 리프레시 토큰은 상대적으로 긴 유효 기간을 가지며, 보안성을 위해 서버에서 관리됩니다.

왜냐하면 액세스 토큰은 클라이언트에 저장되며, 리프레시 토큰은 서버에서 관리되어 보안성을 높이기 때문입니다.

예를 들어, 액세스 토큰의 유효 기간이 1시간이고 리프레시 토큰의 유효 기간이 7일이라면, 사용자는 1시간마다 새로운 액세스 토큰을 발급받을 수 있습니다. 이 과정에서 리프레시 토큰이 사용됩니다.

이러한 구조는 보안성과 사용자 경험을 모두 고려한 설계로, 토큰의 유효 기간과 정책은 서비스의 요구 사항에 따라 조정될 수 있습니다.

JWT의 보안 고려 사항

JWT를 사용할 때는 보안성을 유지하기 위해 몇 가지 중요한 사항을 고려해야 합니다. 첫째, 민감한 정보를 JWT 페이로드에 포함하지 않아야 합니다. JWT는 기본적으로 인코딩된 상태로 전달되며, 누구나 디코딩할 수 있기 때문입니다.

둘째, 토큰의 유효 기간을 적절히 설정해야 합니다. 너무 긴 유효 기간은 보안 위협을 증가시킬 수 있으며, 너무 짧은 유효 기간은 사용자 경험을 저하시킬 수 있습니다.

왜냐하면 JWT는 클라이언트에 저장되며, 유효 기간이 길수록 도난 시 악용될 가능성이 높기 때문입니다.

셋째, HTTPS를 사용하여 토큰이 네트워크를 통해 안전하게 전달되도록 해야 합니다. 또한, 토큰의 서명을 검증하여 무결성을 확인해야 합니다.

마지막으로, 리프레시 토큰은 서버에서 관리하며, 사용 횟수나 유효 기간을 제한하여 보안을 강화할 수 있습니다. 이러한 정책은 서비스의 보안 요구 사항에 따라 달라질 수 있습니다.

JWT와 세션 기반 인증의 비교

JWT 인증은 세션 기반 인증과 비교하여 몇 가지 장단점이 있습니다. 세션 기반 인증은 서버가 클라이언트의 상태를 유지하며, 세션 ID를 통해 인증을 관리합니다. 반면, JWT는 클라이언트가 상태를 유지하며, 서버는 무상태로 동작합니다.

세션 기반 인증은 서버 메모리를 사용하여 상태를 유지하기 때문에 확장성이 제한될 수 있습니다. 반면, JWT는 클라이언트에 저장되므로 서버의 부하를 줄이고 확장성을 높일 수 있습니다.

왜냐하면 JWT는 클라이언트에 저장되며, 서버는 상태를 유지하지 않아도 되기 때문입니다.

그러나 JWT는 클라이언트에 저장되기 때문에, 토큰이 도난당할 경우 보안 위협이 발생할 수 있습니다. 이를 방지하기 위해 HTTPS를 사용하고, 토큰의 유효 기간을 적절히 설정해야 합니다.

결론적으로, JWT와 세션 기반 인증은 각각의 장단점이 있으며, 서비스의 요구 사항에 따라 적절한 방식을 선택해야 합니다.

JWT 인증의 실제 구현

JWT 인증을 구현하기 위해서는 몇 가지 주요 단계를 따라야 합니다. 먼저, 사용자가 로그인하면 서버는 사용자 정보를 기반으로 JWT를 생성하여 클라이언트에 전달합니다.

클라이언트는 이 JWT를 로컬 스토리지나 쿠키에 저장하고, 이후 요청 시 헤더에 포함하여 서버에 전달합니다. 서버는 JWT의 서명을 검증하고, 페이로드를 디코딩하여 사용자 정보를 확인합니다.

왜냐하면 JWT는 서명을 통해 무결성을 보장하며, 페이로드를 통해 사용자 정보를 확인할 수 있기 때문입니다.

다음은 JWT 인증의 간단한 코드 예제입니다:

const jwt = require('jsonwebtoken');

// JWT 생성

const token = jwt.sign({ userId: 123 }, 'secretKey', { expiresIn: '1h' });

console.log('Generated Token:', token);

// JWT 검증

try {

const decoded = jwt.verify(token, 'secretKey');

console.log('Decoded Payload:', decoded);

} catch (err) {

console.error('Invalid Token:', err.message);

}

위 코드는 Node.js 환경에서 JWT를 생성하고 검증하는 간단한 예제입니다. 실제 구현에서는 보안 키 관리와 토큰 정책 설정에 주의해야 합니다.

결론: JWT 인증의 활용과 미래

JWT는 현대 웹 애플리케이션에서 인증과 정보 교환을 위한 강력한 도구로 자리 잡았습니다. 클라이언트와 서버 간의 무상태 통신을 가능하게 하며, 확장성과 성능을 제공합니다.

그러나 JWT를 사용할 때는 보안성을 유지하기 위해 적절한 정책과 구현이 필요합니다. 민감한 정보를 포함하지 않고, HTTPS를 사용하며, 토큰의 유효 기간을 적절히 설정해야 합니다.

왜냐하면 JWT는 클라이언트에 저장되며, 보안 위협을 최소화하기 위해 이러한 고려 사항이 필요하기 때문입니다.

앞으로도 JWT는 다양한 인증 시나리오에서 중요한 역할을 할 것입니다. 특히, 마이크로서비스 아키텍처와 같은 분산 시스템에서 JWT의 활용은 더욱 증가할 것으로 예상됩니다.

이 글을 통해 JWT의 기본 개념과 활용 방법을 이해하고, 실제 프로젝트에서 이를 효과적으로 적용할 수 있기를 바랍니다.

이 컨텐츠는 F-Lab의 고유 자산으로 상업적인 목적의 복사 및 배포를 금합니다.